-

-

۱۹۸۸

نهادهای بینالمللی زیادی در موضوع فضای مجازی فعالی میکنند و مدیریت این فضا را در اختیار دارند. شاید بتوان از بین آنها، سه نهاد تأثیرگذار را نام برد؛ 1. سازمان پنج چشم 2. جامعه اینترنت 3. سازمان ملل متحد

نهادهای بینالمللی زیادی در موضوع فضای مجازی فعالی میکنند و مدیریت این فضا را در اختیار دارند. شاید بتوان از بین آنها، سه نهاد تأثیرگذار را نام برد؛ 1. سازمان پنج چشم 2. جامعه اینترنت 3. سازمان ملل متحد

مسیر مطلب : ارکان فضای مجازی ← حاکمیت فضای مجازی← مدیران

یکی از مهمترین سازمان بینالمللی در حوزه فناوری اطلاعات و ارتباطات، سازمان «پنج چشم» است؛ آمریکا[1]، انگلستان[2]، استرالیا[3]، کانادا[4] و نیوزلند[5]، اعضای پنج چشم به شمار میروند؛ اما باید توجه داشت که کانادا، استرالیا و نیوزلند همچنان مستعمره انگلستان به شمار میروند و در حقیقت از خود استقلال سیاسی ندارند. ازاینرو، باید این سازمان را «دو چشم» نام نهاد، نه پنج چشم. درواقع سازمان توسط استعمارگر پیر (انگلستان) و شیطان بزرگ (آمریکا) اداره میشود. سرفرماندهی ارتباطات دولتی انگلیس بهعنوان سازمان پایه و مرکزی در جامعه اطلاعات نظامی انگلیس، ریاست شرکای پنج چشم را بر عهده دارد. این سازمان پس از کسب دههها تجربه و ثبات، نمونه خودش را در ایالاتمتحده با عنوان آژانس امنیت ملی آمریکا راهاندازی کرد و سپس در دیگر کشورهای آنگلوساکسون این عمل را انجام داد تا نهایتاً گروه پنج چشم را رقم زد. گفته میشود که انگلیس مغز متفکر شرکای پنج چشم و آمریکا حامی مالی آن است. مدارک نشان میدهد آژانس امنیت ملی آمریکا، بهصورت مخفیانه 160 میلیون دلار بودجه در اختیار سرفرماندهی ارتباطات دولتی انگلیس قرار داده است.[6]

بسیاری از کارشناسان تنها با عینک امنیتی به این سازمان نگاه میکنند. البته این نگاه باید وجود داشته باشد. بهعنوانمثال بر اساس اطلاعاتی که ادوارد اسنودن از جاسوسیهای گسترده آژانس امنیت ملی آمریکا منتشر ساخت، نشان میدهد که امنیت فضای مجازی توسط این سازمان به بازی گرفتهشده و میتوان مدعی شد چیزی به اسم امنیت اطلاعات در اینترنت وجود ندارد. جاسوسی 10 ساله از صدراعظم آلمان، روسای جمهور فرانسه و ایران، سازمان ملل متحد به همراه سرقت اطلاعات کاربران شبکههای اجتماعی، موتورهای جستجو و سیستمهای عامل تنها گوشهای از جاسوسیهای گسترده این نهاد است.[7]

اما ابعاد دیگر مسئله را میتوان با اندکی دقت روشن ساخت. بهعنوان نمونه، این سازمان بودجه موردنیاز جامعه اینترنت (در قسمت بعدی توضیحات کامل درباره این نهاد خواهد آمد) را تأمین میکند. در حقیقت اقدامات بیسار تأثیرگذاری که جامعه اینترنت در سراسر جهان انجام میدهد، به مدد بودجهای است که خصوصاً آژانس امنیت ملی آمریکا در اختیار آنان قرار میدهد. در حقیقت این سازمان سیاستگذاریهای کلان فضای مجازی را رهبری میکند.

مسیر مطلب : ارکان فضای مجازی ← حاکمیت فضای مجازی← مدیران←سازمان پنج چشم

آژانس امنیت ملی آمریکا، یک آژانس هوشمند رمزشناسی در وزارت دفاع ایالات متحده است. وظیفه این سازمان، کنترل، تجزیه و تحلیل در پنج حوزه زیر میباشد:

۱- کلیه خطوط مخابرات جهان

۲- سیستم عامل کلیه پلتفرمها

۳- موتورهای جستجو

۴- امنیت اطلاعات

۵- امنیت شبکه

همچنین حفاظت از ارتباطات و زیرساختهای حساس مخابراتی دولت آمریکا و حفاظت از سیستمهای اطلاعاتی که شامل امنیت اطلاعات و تجزیه و تحلیل رمزگشایی و رمزنگاری است را برعهده دارد. آژانس امنیت ملی یکی از اعضای کلیدی در جامعه اطلاعاتی ایالات متحده، متشکل از ۱۶ سازمان امنیتی – اطلاعاتی است.

همانطور که بیان شد، آژانس امنیت ملی یک سازمان نظامی است و در حال حاضر فرماندهی آن به «مایکل راجرز»، ژنرال ۴ ستاره ارتش، سپرده شده است.

همچنین فرمانده آژانس امنیت ملی، بطور همزمان در رأس «فرماندهی سایبری ایالات متحده» و «سرویس امنیت مرکزی» آمریکا نیز منصوب شده است.

سرویس امنیت مرکزی، آژانسی است که وظیفه هماهنگی فعالیتهای اینتلیجنس و هماهنگی بین آژانس امنیت ملی و دیگر آژانسهای تجزیه و تحلیلگر رمزهای نظامی در ایالات متحده را بر عهده دارد.

بنابر قانون اساسی ایالات متحده مبنی بر رعایت حریم خصوصی افراد، نفوذ و جمعآوری اطلاعات از اشخاص، باید منحصر به ارتباطات و مخابرات بیگانه در فضای خارج از مرزهای آمریکا باشد که انجام این موضوع با صراحت از سوی آژانس امنیت ملی بیان شده است ولی شواهد بسیاری در دست است که این آژانس از افراد درون آمریکا نیز جاسوسی میکند.

تاریخچه

در گذشته، آژانس امنیت ملی در واقع همان «آژانس امنیتی نیروهای مسلح» (AFSA) بوده است. آژانس امنیتی نیروهای مسلح در بیستم ماه می، سال ۱۹۴۹ میلادی تأسیس گردید. دراصل این سازمان در داخل وزارت دفاع ایالات متحده، زیر نظر فرماندهی «فرماندهی ستاد مشترک ارتش» بنا نهاده شد.

AFSA قادر بود ارتباطات و مخابرات و فعالیتهای الکترونیکی هوشمند در واحدهای اینتلیجنس نظامی ایالات متحده آمریکا را هدایت کند. مانند: واحد «آژانس امنیت ارتش»، واحد «گروه امنیتی نیروی دریایی» و واحد «سرویس امنیتی نیروی هوایی».

با این وجود AFSA ، قدرت کمی داشت و همچنین از مکانیزم هماهنگکننده مرکزی بیبهره بود. با توجه به این نقاط ضعف، مسئولین تصمیم گرفتند تغییراتی جدی ایجاد کنند، لذا ایده ایجاد آژانس امنیت ملی با نوشتن یک یادداشت توسط «والتِر بِدِل اِسمیت» (ریاست وقت سازمان CIA) به «جیمز.اِس.لِی»، دبیر اجرایی شورای امنیت ملی در تاریخ ۱۰ دسامبر ۱۹۵۱ میلادی شکل گرفت.

در آن یادداشت آمده بود: «تیم کنترل و هماهنگکننده جمعآوری و پردازش ارتباطات و مخابرات هوشمند، ثابت کردهاند که بیخاصیت هستند.» و در آن یادداشت، پیشنهاد شده بود که تحقیق و بررسی بر روی «فعالیتهای هوشمند ارتباطات و مخابرات» انجام شود. این پیشنهاد در تاریخ ۱۳ دسامبر ۱۹۵۱ میلادی تصویب شد. در ادامه آن، در تاریخ ۲۸ دسامبر ۱۹۵۱ میلادی، انجام تحقیق در زمینه مذکور، مجاز دانسته شد.

گزارش تکمیل شده در زمینه تحقیق فوق، در تاریخ ۱۳/جون/۱۹۵۲میلادی اعلام گردید و به «گزارش کمیته بِرونِل» معروف شد. بعد از«هِربِرت بِرونِل» رئیس کمیته مذکور، تاریخچه فعالیتهای هوشمند ارتباطات و مخابرات ایالات متحده آمریکا مورد تحقیق و بررسی قرار گرفت و پیشنهاد شد که در سطح ملی به هماهنگی و هدایت بسیار بالاتر و گستردهتری توجه شود.

با توجه به تغییری که در نام آژانس امنیتی ایجاد شد، نقش آژانس امنیت ملی نیز فراتر از نیروهای مسلح توسعه یافت.

رئیس جمهور وقت، «هِری.اِس.تِرومَن» طی نامهای مکتوب، ایجاد آژانس امنیت ملی را در تاریخ ماهِ جون، سال ۱۹۵۲ میلادی تصویب کرد. آژانس امنیت ملی بعد از یک بازنگری و اصلاح در متن «دستورالعمل اینتلیجنس شورای امنیت ملی» در تاریخ ۲۴/ اکتبر/۱۹۵۲ میلادی تأسیس گردید و به طور رسمی در تاریخ ۴/ نوامبر/ ۱۹۵۲ میلادی، وارد فضای اجرایی شد. این عمل رئیسجمهور و بسیاری از مسائل مرتبط با آن، بیش از یک نسل برای عموم مردم، محرمانه باقی ماند.

البته مسئله بسیار مهمی که در هیچ سندی بطور مستقیم دیده نشده و تنها با بررسیهای دقیق از شواهد موجود حاصل گردیده است، اینست که اساساً ساز و کار، ساختار و راهاندازی آژانس امنیتی ملی با کمک و مساعدت نمونه انگلیسی آن یعنی «سرفرماندهی ارتباطات دولتی بریتانیا، GCHQ» صورت پذیرفته است که البته بطور مفصل دلایل این ادعا در مقالات مرتبط با GCHQ توضیح داده شده است. اما این مسئله از این جهت حائز اهمیت است که آژانس امنیت ملی علیرغم گستردگی عظیم تجهیزاتی و فنی و با وجود اینکه به عنوان بزرگترین جاسوس جهانی مشغول بکار است، اما خودش بطور غیر مستقیم تحت فرمان سازمان انگلیسی مذکور است و در واقع به نوعی، مسئولیت اجرای فنی دستورات انگلیسیها را بر عهده دارد.

در نهایت، وجود سازمانی به نام آژانس امنیت ملی (National Security Agency) برای اولین بار طی یک آییننامه در سال ۱۹۵۷ میلادی، در «آییننامه تشکیلات دولتی ایالات متحده آمریکا» آشکار شد. در این آییننامه آمده بود: «آژانس سازمان یافته جداگانهای در وزارت دفاع، تحت فرماندهی، اختیار و کنترلِ وزیر دفاع تشکیل شده است. وظیفه این سازمان عبارت است از؛ اجرای نقشها و وظایف تکنیکی تخصیص دادهشدهای در سطح بالا در جهت پشتیبانی از فعالیتهای هوشمندِ ایالات متحده آمریکا».

آژانس امنیت ملی به دو هیئتِ مأموریتی اصلی تقسیم میشود که عبارتند از:

الف) «مدیریت هوشمند اطلاعات»۲ (SID): مأموریت این بخش، تهیه و ارائه اطلاعات سیگنالهای هوشمند بیگانه است.

ب) «مدیریت بیمه اطلاعات»۳ (IAD):مأموریت آن حفاظت کردن از سیستمهای اطلاعاتی ایالات متحده است.

امکانات

قرارگاههای۴ وابسته به آژانس امنیت ملی در «فُرت جُرج جی میدِ» شهر مریلند در حدود ۱۵ مایلی یا به عبارتی ۲۴ کیلومتری جنوب غربی منطقه بالتیمُر۵ قرار دارند. خروجی NSA در قسمت «جنوب ۲۹۵ جاده مریلند» واقع شده که فقط ویژه کارمندان NSA است. تعیین کردنِ میزانِ ماموریتهای NSA، از بین دادههای طبقهبندی نشده، کار دشواری است.

۱۸ هزار فضای پارکینگ اختصاصی برای آژانس وجود دارد.

سال ۲۰۰۶ میلادی، خبرگزاری «بالتیمُر سان»۶ گزارش داد که NSA در معرض خطر اضافه بار الکتریکی است، زیرا یک زیرساخت الکتریکی درونی نارسایی از تجهیزات نصب شده در منطقه «فُرت می» محافظت میکند. این مشکل در دهه ۱۹۹۰ میلادی به وضوح دیده شده بود اما به عنوان یک اولویت به آن توجه نشد و «در حال حاضر توانایی آژانس جهت حفاظت از ماموریتهایش در معرض تهدید است.» همچنین این مقاله اشاره کرده بود که NSA قصد داشته است یک اداره ماهوارهای بیرون منطقه بالتیمُر ایجاد کند زیرا NSA کاملا به حداکثر قابلیت در مدارشبکه الکتریکی رسیده است در نتیجه برق و گاز منطقه بالتیمُر به هیچ وجه نمیتواند، نیاز الکتریسیته NSA را در فضای موجود فراهم کند. وظیفه ایمنی ارتباطات دولتی، NSA را مجبور کرده است که فضاهای بسیار زیادی برای این تکنولوژی تهیه کند. از جمله اقدامات NSA در این راستا، موارد ذیل است:

طراحی نرمافزار و سختافزار ارتباطات ویژه

تولید نیمرساناهای اختصاصی(برای دستگاههای ساخت تراشه در منطقه فُرتمید)

تحقیقات پیشرفته در زمینه رمزنگاری

آژانس در زمینه تحقیقات و تجهیزات در مناطقی محرمانه قرارداد میبندد.

علاوه بر اینکه قرارگاههایی در فُرتمید وجود دارد، NSA تجهیزات و امکاناتی هم در «مرکز رمزنگاری تگزاس»۷ در شهر «سَن آنتانیو»۸ دارد. به عنوان نمونه تگزاس۹، در فُرت گْردْن۱۰، جْرجیا۱۱ و دیگر مکانها. (همچنین به ۱۲Friendship Annex مراجعه شود)

در ششم ماه جَنوئِری۱۳ سال ۲۰۱۱، تشریفاتِ ساختِ یک ساختمانِ جدید در NSA آغاز شد؛ به نام«مرکز دادههای ابتکار عملیات امنیت سایبر ملی فراگیر»۱۴. به جای این عبارتِ طولانی، این عبارت کوتاه به کار میرود: «مرکز دادههای یوتا»۱۵.

ایالات متحده، دو بیلیون یا به عبارتی دیگر دو هزار میلیون دلار «مرکز داده»۱۶ در«اردوگاه نظامی ویلییامز»۱۷ در شهر یوتا۱۸ که در ۲۵ مایلی یا ۴۰ کیلومتری، جنوبِ شهر «سالت لیک سیتی»۱۹ قرار دارد، ساخته است. این مرکز داده به بخش«ابتکار عملیات امنیت سایبر ملی»۲۰ در آژانس، جهت حفاظت کمک خواهد کرد. انتظار میرود، کار اجرایی این مرکز از سپتامبر ۲۰۱۳ آغاز شود.

شبکه داخلی آژانس امنیت ملی۲۱

شبکه NSA، عبارت است از شبکه کامپیوتری داخلی آژانس امنیت ملی که یک شبکه کامپیوتری داخلی طبقهبندی شده است و نیز TS/SCI .

سال ۲۰۰۴ از این شبکه گزارش شده که از بیش از بیست سیستم عملیاتی که آماده به توزیع و تحویل تجاری بودهاند، استفاده شده است. به بعضی از دانشگاههایی که تحقیقات بسیار مهم و حساسی انجام میدهند، اجازه داده شده که به شبکه کامپیوتری NSA وصل شوند. سال ۱۹۹۸ میلادی، این شبکه به همراه دو شبکه «NIPRNET» و «SIPRNET» با مشکلات معناداری، هم از لحاظ امکانات تحقیقی ضعیف، هم دادههای سازمان یافته نشده و هم اطلاعات قدیمی رو به رو شدند.

مرکز ملی امنیت کامپیوتر به عنوان یکی از بخشهای آژانس امنیت ملی در سال ۱۹۸۱ میلادی تأسیس شده است و وظیفه آن؛ آزمایش و ارزیابی تجهیزات کامپیوتری برای استفاده با ضریب ایمنی بالا و یا کاربرد محرمانه است.NCSC وظیفه دارد؛«Orange Book» و تفسیر و توضیح در خصوص شبکه کامپیوتری معتبر به نام «Red Book» را با جزئیات تایید شده، محاسبه نماید و علاوه بر آن خصوصیات خط مشی شبکه کامپیوتری را منتشر کند. این دو وظیفه به طور رسمی با دو عنوان زیر شناخته میشوند:

الف) «ضوابط ارزیابی سیستم محاسبات معتبر»۲۵

ب) «شرح مفاد شبکه کامپیوتری معتبر»۲۶

اینها بخشی از «مجموعه رنگین کمان»۲۷ هستند. گرچه آنها تا حد زیادی جایگزین «ضوابط معمول»۲۸ شدهاند.

ماموریت۳۰

ماموریت استراق سمع در NSA، شامل این موارد است:

الف) برنامههای رادیویی که هم از ارگانهای رسمی و هم خصوصی پخش میشوند

ب) اینترنت

پ) مکالمات تلفنی

ت) رهگیری کردن دیگر انواع ارتباطات

ماموریت ارتباطات ایمن شامل موارد زیر است:

الف) نظامی

ب) دیپلماتیک

پ) ارتباطات دولتی سری یا محرمانه

از آژانس امنیت ملی تعبیر میشود به عنوان «دنیای بزرگترین کارمندان ریاضیدان» و تنها مالک «بزرگترین گروه ابرکامپیوترها»، اما سعی کرده است یک نمایه کمی را نگه دارد.

سالهای متمادی وجود این ماموریت در سازمان NSA از سوی دولت آمریکا تکذیب میشد. برای این ماموریت اسم مستعاری در نظر گرفته بودند به این نام «هیچ آژانسی شبیه آن نیست»۳۱(NSA). همچنین به کنایه گفته میشد، شعارشان این است که «هرگز هیچی نگو»۳۲.

طبق گزارش روزنامه واشنگتن پست۳۳، «هر روز سیستمهای جمعآوری در سازمان امنیت ملی، دادههایی را رهگیری و ذخیره میکنند. ۱.۷ بیلیون ایمیل، مکالمات تلفنی، و دیگر انواع ارتباطات.» NSA درصدی از آنها را در ۷۰ پایگاه دادهها که جدا از هم هستند، طبقهبندی میکند. به خاطر وظیفه استراق سمع، NSA/CSS به سختی درگیر تحقیقات رمزشناسی است، ادامه همان کاری که آژانسهای سابق در زمان جنگ جهانی دوم۳۴ برای شکستن بسیاری از رمزها و کدها انجام میداند. (به عنوان مثال به ماموریتهایی با نام: Purple و project Venona و JN-25 مراجعه شود)۳۵

سال ۲۰۰۴ «سرویس امنیت مرکزی»۳۶ NSA و بخش «امنیت سایبر ملی»۳۷ از «وزارت امنیت داخلی»۳۸ (DHS) توافق کردند، مرکز عالی آکادمیک۳۹ در NSA را در«برنامه آموزش بیمه اطلاعات»۴۰ توسعه دهند.

به طوریکه قسمتی از بخشنامه وابسته به «ریاست جمهوری امنیت ملی ۵۴»۴۱/ بخشنامه وابسته به «ریاست جمهوری امنیت داخلی ۲۳»۴۲، در هشتم ماه جَنوئِری سال ۲۰۰۸ میلادی از طرف رئیس جمهور بوش، امضاء شد. مطابق با آن، NSA موظف شد، تمام شبکههای کامپیوتری دولت فدرال را از تروریسم سایبری حفاظت و رهگیری کند.

سال ۲۰۱۰، رابرت گیتس، DHS را به ایجاد یک «یگان» ملزم کرد تا اینکه بتواند همه نیروهای نظارتی از NSA را برای امنیت سایبر خانگی و بومی به هم متصل کند.

فعالیت داخلی

مأموریت NSA از این به بعد در دستورالعمل اجرایی ۱۲۳۳۳ قرار میگیرد که عبارت است از جمعآوری اطلاعاتی ترکیب شده از جاسوسی و ضدجاسوسی بیگانه یا به عبارتی “اینتلیجنس یا کانتر اینتلیجنس بیگانه” در حالیکه به دستآوردن اطلاعات درباره فعالیتهای داخلی از مردم ایالات متحده نباید انجام شود. NSA ادعا کرده جهت جمعآوری اطلاعات فعالیتهای هوشمند بیگانه در داخل مرزهای ایالات متحده به FBI تکیه نموده حال آنکه فعالیتهای خودش را در داخل ایالات متحده به سفارتخانهها و ماموریتهای کشورهای بیگانه محدود کرده است.

فعالیتهای نظارتی داخلی NSA به وسیله نیازمندیهای تحمیل شده از سوی چهارمین اصلاحیه قانون اساسی ایالات متحده محدود میشوند. این حفاظتها برای هیچکدام از مردم ایالات متحده که خارج از مرزهای کشور ساکن هستند اعمال نخواهد شد. بنابراین تلاشهای نظارتی بیگانه NSA، بطور جزیی از محدودیت قانون ایالات متحده تبعیت میکند.

مقررات ویژهای برای عملیاتهای نظارتی داخلی در اعلامیه نظارت هوشمند بیگانه (FISA) از سال ۱۹۷۸میلادی در نظر گرفته شده اما این هم شامل تأمین حفاظت هیچ شهروندی در خارج از قلمرو ایالات متحده نمیشود. فعالیتهای زیر آشکارا تصدیق شدهاند:

بهرهبرداری از تلفن داخلی و برنامههای پایگاههای صوتی. ضمناً سوالهایی در مورد محدوده فعالیتهای NSA مطرح است و در مورد تهدید حریم خصوصی و دستور قانون، نگرانیهایی وجود دارد.

* برنامههای استراق سمع

استراق سمع (شنود) داخلی زیر نظر ریچارد نیکسن۴۳

سالها بعد از رئیسجمهورِ مُستَعفی ریچارد نیکسن، چندین تحقیقات۴۴ از سوءاستفادههای مشکوک از آژانس امنیت مرکزی CIA و امکانات NSA وجود داشتند. سناتور فرانک چِرچ۴۵ ریاست کمیته رسیدگی مجلس سنا (کمیته چِرچ) را برعهده داشت. در این کمیته سابقاً فعالیت نامعلومی کشف شد، مانند: طرح CIA جهت ترور فیدل کاسترو (که از سوی جان اف کندی دستور داده شده بود). همچنین آن تحقیقات نشان داد که NSA از شهروندان مورد هدفش در ایالات متحده استراق سمع انجام میداده. بعد از گزارش کمیته چِرچ، دستورالعمل نظارت هوشمند بیگانه به عنوان یک قانون در سال ۱۹۷۸ میلادی تبدیل شد.

پروژهIT : ThinThread , Trailblazer , Turbulence

NSA سیستمهای IT جدیدی ساخت تا در برابر سیلی از اطلاعات که با تکنولوژیهای جدید مانند اینترنت و تلفنها۴۶ سرازیر میشد بتواند روبهرو شود.

پروژه ThinThread شامل امکانات پیشرفتهای در مورد «مرحله تجزیه و تحلیلِ دانشِ کشفِ پردازش پایگاههای دادهها۴۷» بود. همچنین یک مکانیزم مخفی هم داشت: «نظارت بر متن رمز ذخیره شده». آشکارسازی این موضوع نیاز به یک گواهی داشت. این تحقیق زیر نظر این برنامه امکان همکاری کردن با سیستمهای بعدی را فراهم کرد. پروژه ThinThread با شروع پروژه Trailblazer توسط ژنرال هایدن۴۸ (فرمانده سابق NSA) لغو شد در حالیکه این پروژه سیستم مخفی ThinThread را در برنداشت.

شرکتهای SAIC, Boeing ,CSC، IBM ،Litton در این پروژه همکاری کردند برخی قصد داشتند جلوی کارهای غیر قانونی NSA را بگیرند لذا از درون شکایاتی پیرامون پروژه Trailblazer انجام شد این باعث شد تحقیقات توسط کنگره و NSA و ژنرال بازرسان وزارت دفاع رهبری شود. این پروژه حدوداً سال ۲۰۰۳-۲۰۰۴ لغو شد. دلیلش این بودکه بودجه بسیار زیادی لازم داشت و اهداف از پیش تعیین شده را هم محقق نکرد. این دلایل را مقالههای خبرگزاری بالتیمرسان در سال ۲۰۰۶-۲۰۰۷ نشان داد. بعد از آن دولت به پایگاههایی که فعالیتهای خلاف در این پروژه انجام میدادند، هجوم برد. یکی از آنها توماس دریک۴۹ بود، وی با توجه به دستورالعمل ۷۹۳§U.S.C 18 متهم شد که در سال ۲۰۱۰ در یک سوءاستفاده از قانون جاسوسی، شرکت داشته. او و طرفدارانش ادعا کردند که واقعاً در پروژه Trailblazer مورد اذیت و آزار قرار گرفتهاند.

پروژه Turbulence حدود سال ۲۰۰۵ شروع شد و در کمترین زمان توسعه یافت. قطعات آزمایشی آن ارزانتر از پروژه Trailblazer بود. همچنین این پروژه امکانات حمله میدان جنگ سایبری را دربرداشت. مانند تزریق نرمافزارهای ویروسی به جزئیترین قسمتهای کامپیوتر.

سال ۲۰۰۷ میلادی کنگره به خاطر اینکه این پروژه هم مانند پروژه Trailblazer دارای یک روند بروکراتیک اداری بود، انتقاد کرد. این پروژه نوعی فهم از پردازش اطلاعات در بالاترین سرعت در فضای سایبر محسوب میشد.۵۰

استراق سمع (شنود) زیرنظر جُرج دبلیو بوش

۱۶ دسامبر ۲۰۰۵ میلادی روزنامه نیویورکتایمز گزارش داد: زیر نظر کاخ سفید و با یک دستورالعمل اجرایی از جُرج بوش، آژانس امنیت ملی تلاشی برای خنثیکردن تروریزم، از مکالمات تلفنی افراد خارج از کشور بدون کسب مجوز از دادگاه نظارت هوشمند بیگانه ایالات متحده، استراق سمع انجام داده است و برای این کار یک دادگاه مخفی زیر نظر اعلامیه نظارت هوشمند بیگانه ایجاد نموده.

شبیه برنامه نظارتی توسط بخشنامه شماره ۱۸ سیگنالهای هوشمند ایالات متحده از سوی جرج بوش در اختیار گذاشته شد. پروژه Highlander متعهد شده بود برای آژانس امنیت ملی توسط ارتش ایالات متحده پانصد و سیزدهمین تشکیلات هوشمند نظامی انجام شود. NSA مکالمات تلفنی؛ شامل خطوط موبایل، زمینی، هوابرد و نظامی را تقویت کرد. مکالمات شهروندان ایالات متحده همراه با دیگر کشورها رهگیری میشدند.

طرفداران برنامه نظارتی ادعا میکنند رئیسجمهور قدرت اجرایی برای دستور دادن چنین عملی را دارد. آنها به قانونهایی مثل FSIA استدلال میکنند که بوسیله قدرت و اختیار رئیسجمهور طبق قانون اساسی باطل شده. برخی هم استدالال میکنند FSIA به وسیله قانون بعدی که آمده باطل شده.

اختیار استفاده از نیروی نظامی گرچه طبق حکم دادگاه عالی هم باشد، در دادگاه هَمدان رامسفلد۵۱ قبیح دانسته شد. آگوست سال ۲۰۰۶ میلادی در ناحیه ACLU v. NSA, U.S. قاضی دادگاه، «آنا دیگز»۵۲ نتیجه گرفت که برنامه نظارتی بیمجوز NSA و هر دو غیرقانونی و برخلاف قانون اساسی بوده است. در ۶ جولای ۲۰۰۷ ششمین دادگاه قضایی، درخواستِ تعطیل شدن زمینههایی که ACLU را فاقد ارائه دائمی دادخواست میکند، تشکیل شد.

«در دست تکمیل … آخرین به روز رسانی: ۱۷ مرداد ۹۳»

————————————————————————————————

[۱] Organizational structure

[۲] the Signals Intelligence Directorate (SID)

[۳] the Information Assurance Directorate (IAD)

[۴] Headquarters

[۵] Baltimore

[۶] The Baltimore Sun

[۷] Texas Cryptology Center

[۸] San Antonio

[۹] Texas

[۱۰] Fort Gordon

[۱۱] Georgia

[۱۲] . این نام یک منطقهای است که امکانات و تجهیزات پیچیده دیگری از NSA در آن واقع شده است. یعنی برای اینکه مکانهای دیگر را بیابید این گزینه را میتوانید در اینترنت جستجو کنید.

[۱۳] January

[۱۴] National Cyber-security Initiative (CNCI) Data Center

[۱۵] Utah Data Center

.[۱۶] Data center

[۱۷] Camp Williams

[۱۸] Utah

[۱۹]. شهر Salt Lake City به عنوان مرکز ایالت یوتا شناخته میشود.

[۲۰] National Cyber-security Initiative

[۲۱] Net

[۲۲] National Computer Security Center

[۲۳] . دولت آمریکا در این کتاب، اسناد استاندارد در خصوص ضوابط ارزیابی سیستم کامپیوتری ایمن را در وزارت دفاع منتشر میکند. (اطلاعات بیشتر در این زمینه را میتوان با جستجوی همین نام در اینترنت به دست آورد)

[۲۴]. مجموعه کتابهایی است که دولت آمریکا مقید است با رنگ قرمز آنها را منتشر کند. تحت عنوانهایی ویژه در خصوص پیشبینی سالانه خزانهداری در زمینه: درآمد، میزان مصرف، رشد و تورم. (اطلاعات بیشتر در این زمینه را میتوان با جستجوی همین نام در اینترنت به دست آورد)

[۲۵] the Trusted Computing System Evaluation Criteria

[۲۶] Trusted Network Interpretation

[۲۷] . Rainbow Series، این مجموعه شناخته میشود به عنوان «نظامنامه امنیتی NCSC» که چندین مجموعه از نظامنامههای تکنیکی متمایز است که هر کدام با رنگهای مختلف طبقهبندی شده است.

[۲۸] the Common Criteria

[۲۹] Operations

[۳۰] Mission

[۳۱] No Such Agency

[۳۲] Never Say Anything

[۳۳] the Washington Post

[۳۴] World War II

.[۳۵] هر کدام ماموریتی است که در زمینه رمزشناسی انجام شده است. جهت اطلاعات بیشتر، همین عناوین در اینترنت جستجو شود.

[۳۶] Central Security Service

[۳۷] the National Cyber Security Division

[۳۸] the Department of Homeland

[۳۹] Centers of Academic Excellence

[۴۰] Information Assurance Education

[۴۱] National Security Presidential Directive 54

[۴۲] Homeland Security Presidential Directive 23

۴۳- Richard Nixon

۴۴- Investigations

۴۵- Frank Church

۴۶- Cellphone

۴۷- Data mining

۴۸- Michael Hayden

۴۹- Thomas Drake

۵۰- baltimoresun.com/news/nation-world/bal-nsa050607,0,1517618.story

۵۱- Hamdan v. Rumsfeld

۵۲- Anna Diggs

مسیر مطلب : ارکان فضای مجازی ← حاکمیت فضای مجازی← مدیران←سازمان پنج چشم

بین دو جنگ جهانی

دهه ی ۱۹۴۰

———————————————————-

۱- Government Code & Cypher School

۲- Military Intelligence 1 – Section b

۳- Room 40

۴- Secret Intelligence Service (MI6)

۵- Royal Air Force

۶- Action This Day

۷- Anglo-American naval sigint

۸- Lorenz : ماشینهای رمز آلمانی که در جنگ جهانی دوم توسط ارتش آلمان استفاده میشد

۹- BRUSA : توافقنامهای بین دولتهای آمریکا و بریتانیا

۱۰- پروژهای از سوی ایالات متحده علیه اینتلیجنس آلمان در جنگ جهانی دوم

۱۱- Operation Bourbon

۱۲- Army Security Agency

۱۳- Frank Rowlett

۱۴- Igor Gouzenkou

۱۵- Glavnoye Razvedyvatelnoye Upravleniye : آن علامت اختصاری مخفف این عبارت روسی است یعنی سرویس اینتلیجنس نظامی شوروی

۱۶- RAF Watton: ایستگاه سابق نیروی هوایی سلطنتی بریتانیا در جنوبغربی از شرق “دِرهام نُرفُلک” انگلستان قرار دارد

۱۷- Anglo-American: روابط میان آمریکا و انگلیس

۱۸- Eastcote : نام منطقهای در اطراف لندن

۱۹- Air Vice Marshal Sir Douglas Evill

۲۰- Central Signals Establishment

۲۱- Percy Sillitoe

۲۲- Security Service

۲۳- Australia’s Venona cases

۲۴- Canberra : پایتخت استرالیا

۲۵- Anglo-American communications intelligence agreement

۲۶- Captain Edmund Wilson

۲۷- Oakley and Benhall sites

۲۸- Cheltenham

۲۹- Black Friday

۳۰- London Signals Intelligence Center

۳۱- Vienna tunnel operations

۳۲- Peter Lunn

مسیر مطلب : ارکان فضای مجازی ← حاکمیت فضای مجازی← مدیران←سازمان پنج چشم

دهه ۱۹۵۰

————————————————————

۱- Donald Maclean

۲- Venona

۳- Eric Jones

۴- Edward Travis

۵- William Marshal

۶- Wireless

۷- post-war :بعد از جنگ جهانی دوم

۸- Eastcote

۹- Truman

۱۰- London Communications Security Agency (LCSA)

۱۱- Major General

۱۲- William Penney

۱۳- Dr John Swaffield

۱۴- Lincoln

۱۵- Cheltenham

۱۶- U.S. Communications Intelligence Board (USCIB)

۱۷- Special U.S. Liaison Officer (SUSLO)

۱۸- communications intelligence(comint)

۱۹- Alan Turing

۲۰- Berlin Tunnel

۲۱- (Graz شهر گراتس در اتریش)

۲۲- Bavarian (روستایی در منطقه دیجِرِندُرف آلمان)

۲۳- Degerndorf (شهری در آلمان)

۲۴- Buster Crabb: Royal Navy و MI6 یکی ازغواصان نیروی دریایی

۲۵- Bodmin : شهری در انگلستان

۲۶- Crail in Fife: هر دو منطقهای در اسکاتلند هستند

۲۷- Joint Speech Research Unit

۲۸- RAF Hambuhren : هَمبُهرِن(هَمبورِن) نام روستایی در آلمان است

۲۹- His or Her Britannic Majesty’s Ship (HMS): کشتی سلطنتی بریتانی

۳۰- HMS Anderson military signals intelligence digest: چکیده سیگنالهای هوشمند نظامی اندرسن

۳۱- Perkar: نام منطقهای در سیلان

۳۲- Ceylon: جزیرهای مستعمرهی بریتانیا ،نام فعلی آن سریلانکا

۳۳- Government White Paper: در واقع نوعی گزارش موثق دولتی برای فهمیدن موضوعی است

۳۴- شهری در جنوب غربی کشور ترکیه

۳۵- William Friedman

۳۶- Ian Fleming

۳۷- Spektor

۳۸- Jodrell Bank

۳۹- Captain Robert Stannard RN

۴۰- Royal Navy (RN)

۴۱- Penney

۴۲- Peter Wright

۴۳- Rafter: MI5 نام گیرنده رادیو

۴۴- The RAF’s sigint unit

۴۵- London Processing Group

۴۶- Comet sigint aircraft

۴۷- RAF 51 Squadron

۴۸- Special Wireless Regiment 1

۴۹- Signals Regiment serving mostly in Germany 13

۵۰- RAF Habbaniya

۵۱- نام یک ایستگاه نظامی انگلیسی است

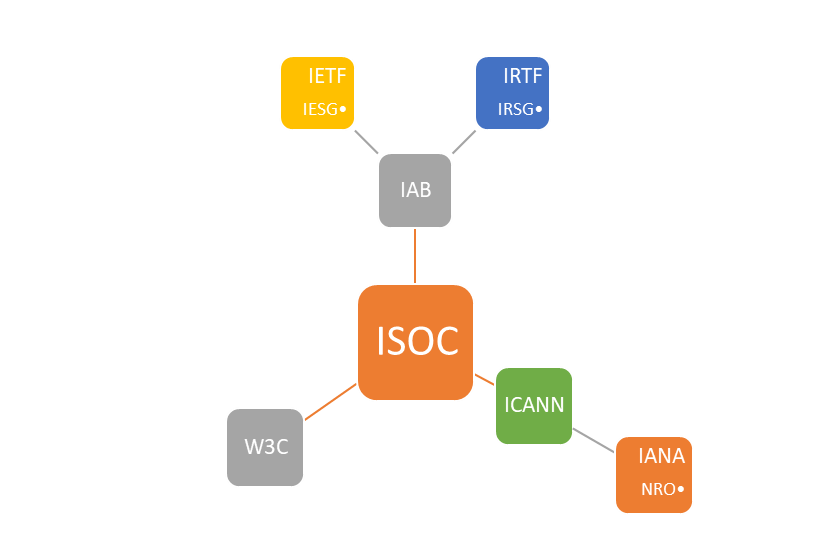

جامعه اینترنت یکی از مهمترین نهادهای مؤثر فضای مجازی در جهان است. این نهاد یک سازمان غیرانتفاعی بینالمللی است که در سال 1992 برای راهبری استانداردها، آموزش و سیاستهای مرتبط با اینترنت تأسیس گردید. جامعه اینترنت مستقیماً در به وجود آوردن و منتشر کردن استانداردها نقشی ندارد؛ اما بهعنوان سازمان متولی اینترنت مسئولیت صدور امتیاز برای گروههای ناظر مانند «IANA» و «IAB» را بر عهده دارد. در حقیقت نقش خود را بهصورت غیرمستقیم ایفا میکند. در تصویر زیر ساختار کنترلی این نهاد مشخصشده است.

سه زیرشاخه مهم جامعه اینترنت عبارتاند از آی.ای.بی، آیکان و دبلیو تری سی.

گروه معماری اینترنت کمیتهای است که از طرف جامعه اینترنت (ISOC) وظیفه نظارت بر توسعه استانداردهای اینترنت را به عهده دارد. این گروه در سال 1983 تأسیس شد. در حال حاضر IAB از 13 عضو و دو بخش مهم «IETF» و «IRTF» تشکیلشده است که در ادامه توضیح آن خواهد آمد. نشستهای IAB با نظارت نمایندگان جامعه اینترنتی (ISOC) و ویرایشگران RFC و نمایندهای از گروه راهبردی مهندسی اینترنت (IESG) برگزار میشود. رئیس گروه نیز توسط خود اعضای آن و از میان دوازده عضو کاندید IETF انتخاب میشود.

همانگونه که بیان شد، گروه معماری اینترنت دو زیرشاخه اصلی دارد؛ نیروی ضربت مهندسی اینترنت و گروه ویژه مهندسی اینترنت. نیروی ضربت مهندسی اینترنت (IETF)، یکی از مهمترین نهادها درزمینهٔ توسعه اینترنت است که فعالیت اصلی آن، توسعه و بهروزرسانی استانداردهای شبکه اینترنت است. این انجمن شامل طراحان شبکه، اپراتورها، محققین و افراد داوطلب و علاقهمند است تا با استفاده از نظرات آنها، استانداردهای تدوینشده کاربردی باشند. مهندسین مجرب و صاحب ایده از سرتاسر دنیا میتوانند در گروههای کاری مختلف حضور یافته و ایدهها و تجربیاتشان را از طریق پست الکترونیکی و یا ارتباط رودررو مبادله نمایند. رشد فناوری اینترنت و کاربردهای آن منجر به رشد نهاد IETF گردیده است و بیشتر مردم، سازمانها و شرکتها از استانداردهایی که توسط این نهاد تدوینشده به شبکه اینترنت متصل شده و از خدمات آن استفاده مینمایند.[2] از مهمترین بازوان اجرایی این سازمان، گروه ویژه مهندسی اینترنت است.[3] گروه ویژه مهندسی اینترنت «IESG» از هشت زیرمجموعه و ناحیه تشکیلشده است. نواحی هشتگانه عبارت است از: ناحیه کاربردی، ناحیه عمومی، ناحیه اینترنت، ناحیه عملیات و مدیریت، ناحیه مسیریابی، ناحیه امنیتی، ناحیه زیر آی.پی و ناحیه حمل. مدیران نواحی، از اعضای «IETF» میباشند. اگر در کار این گروه اشتباه نظری صورت گیرد و یا اساساً مشکلی در نظریات این گروه به وجود آید، هیئتمدیره معماری اینترنت «IAB» بر کار آنها نظارت میکنند. همچنین اگر شخص یا اشخاصی نسبت بهاشتباه این گروه شکایت داشته باشند «IAB» موظف است به شکایات مطرحشده رسیدگی و همچنین برای اشکال به وجود آمده حکم صادر کند. درواقع دو سازمان «IESG» و «IETF»، بازوان اجرایی و عملیاتی گروه معماران اینترنت هستند.[4]

گروه ویژه تحقیقات درزمینهٔ مسائل اینترنت «IRTF»، از دیگر بازوان «IAB» به شمار میرود. البته این گروه بهعنوان بازوی مطالعاتی و علمی «IAB» است و نه اجرایی. کار این گروه مطالعه و تحقیق درباره آینده اینترنت در موضوعاتی مانند پروتکلهای اینترنت، معماری اینترنت، فناوری و برنامههای کاربردی است. لازم به ذکر است که مدیر این گروه، یکی از اعضای 13 گانه «IAB» است؛ اما در جلسات حق رأی ندارد.[5] گروه راهبردی تحقیقات اینترنت «IRGS»، زیرمجموعه «IRTF» به شمار میرود. این گروه از یازده کارگروه ویژه جهت مطالعات کاربردی درزمینهٔ مسائل اینترنت تشکیلشده است. رؤسای کارگروهها، اعضای «IRTF» نیز هستند. گروههای یازدهگانه عبارتاند از: «گروه تحقیقات انجمن رمزنگاری»، «گروه تحقیقات تأخیر تحمل شبکه»، «گروه تحقیقات دسترسی جهانی اینترنت برای همه»، «گروه تحقیقات ملاحظات پروتکل حقوق بشر»، «گروه تحقیقات کنترل تراکم اینترنت»، «گروه تحقیقات اطلاعات میانی شبکه»، «گروه تحقیقات شبکه تابع مجازیسازی»، «گروه تحقیقات مدیریت شبکه»، «گروه تحقیقات برنامهنویسی شبکه»، «گروه تحقیقات نرمافزار تعریف شبکه»، «گروه تحقیقات شئ به شئ (اینترنت اشیاء)». نتایج تحقیقات نهایتاً در اختیار «IAB» و بعدازآن نیز «ISOC» قرار میگیرد.[6]شایانذکر است بودجههای موردنیاز جامعه اینترنت توسط آژانس امنیت ملی آمریکا تأمین میشود.[7]

این مؤسسه مرکز مدیریت دامنهها و آدرسهای اینترنتی جهان است. به عبارتی، مسئول پروتکل[1] اینترنتی، تخصیص فضای آدرس، تعیین پروتکل، مدیریت سیستم دامنههای کشوری و عمومی و مدیریت سیستم (Root Server) است. نکتهٔ جالب این است که مقرّ این مؤسسه در شهر لسآنجلس (ایالت کالیفرنیا) قرار دارد. یکی از مهمترین زیرشاخههای آیکان، سازمان نامهای اختصاصیافته اینترنت (IANA) است که یکی از قدیمیترین مؤسسات اینترنتی است. شروع فعالیت این مؤسسه که امروزه بخشی از وظایف آن توسط آیکان انجام میشود، به دهه 1970 بازمیگردد. این مؤسسه مسئولیت هماهنگی برخی از اِلِمانهای اصلی اینترنت را بر عهده دارد که منجر به عملکرد باثبات اینترنت میشود، درحالیکه عنوان میشود اینترنت شبکه جهانی فاقد هماهنگی مرکزی است؛ اما نقش ایجاد هماهنگیهای جهانی فنی برای برخی از بخشهای اصلی اینترنت بر عهده IANA است. این سازمان اقدام به تخصیص و پشتیبانی از سامانههای عددگذاری و کدهایی مینماید که در استانداردها و پروتکلهای فنی اینترنت مورداستفاده قرار میگیرند. فعالیتهای IANA را میتوان به سه دسته طبقهبندی کرد نامهای دامنهای، منابع عددی و تخصیص پروتکلها.[2] ارتباطات اینترنتی از طریق پنج ناحیه مدیریتشده این مؤسسه، و با در نظر گرفتن چند واسطه مانند آی.اِس. پی، در اختیار کاربر قرار میگیرد. سازمان NRO نماینده رسمی پنج نهاد منطقهای بزرگ ثبتکننده آدرسهای اینترنتی در سراسر جهان است که آدرسهای IP[3] را نیز اختصاص میدهد. از مهمترین سیاستهای این سازمان، جلوگیری از اعمال حاکمیت بر اینترنت توسط دولتها است. بهعبارتدیگر، در لوای شعار زیبای «آزادی اطلاعات و ارتباطات»، حاکمان فعلی فضای مجازی درصدد تثبیت انحصار و جلوگیری از بومیسازی اینترنت هستند که این مهم یکی از وظایف «NRO» است.[4]

[1]. مجموعه قوانین و مقرراتی که تبادل اطلاعات دو کامپیوتر در شبکه بر اساس آنها انجام میگیرد. (سواد رسانهای، اینترنت، ص 7)

[2]. برگرفته از تارنمای مرکز مدیریت توسعه ملی اینترنت به آدرس: (195.146.59.37).

[3]. «IP» کوتاه شده عبارت «Internet Protocol» است. IP یک شماره منحصر به فرد است که داشتن آن جهت اتصال به اینترنت ضروری است و به نوعی نقش شماره تلفن هر کاربر اینترنتی را ایفا میکند... از طریق IP به راحتی میتوان فهمید یک فرد خاص در کجای جهان و توسط چه کامپیوتری به شبکه اینترنت وصل شده است.

[4]. برای کسب اطلاع از سیاستهای سازمان مذکور ر.ک: (www.nro.net/about-the-nro/nro-faq)

W3C مخفف کنسرسیوم شبکه جهانی وب (World Wide Web Consortium) است. کنسرسیوم شبکه جهانی وب یک کنسرسیوم از صنعت بینالمللی است که به هدایت وب بهسوی استعدادهای نهان آن اختصاص دادهشده است. این کنسرسیوم توسط «تیم برنرز لی»، مخترع وب رهبری شده و در سال 1994 تأسیسشده است. W3C بیش از 450 عضو سازمانی دارد که مجموعهای از تولیدکنندگان نرمافزار، سختافزار، تأمینکننده محتوا و نهادهای علمی و شرکتهای ارتباط از راه دور است. همچنین، کنسرسیوم توسط سه سازمان تحقیقاتی میزبانی میشود که عبارتاند از: MIT در آمریکا، INRIA در اروپا و Keio University در ژاپن. بهطور کل هدف W3C ایجاد استاندارهایی برای وب سایتها است تا وب سایتها در تمامی مرورگرهای سراسر دنیا سازگار باشند.[1]

واضح و مبرهن است که سازمان ملل متحد، تحت نفوذ و سیطره شبکه زرسالاران یهودی قرار دارد. بخشهای مختلف این سازمان اعم از حقوق بشر، غذا و دارو، یونسکو و ... همگی بالاتفاق برای شبکه یادشده فعالیت میکنند. در حوزه فضای مجازی، دو قسمت از سازمان ملل متحد فعالیت زیادی دارند؛ اتحادیه بینالمللی مخابرات و اجلاس جهانی جامعه اطلاعاتی.

اتحادیه بینالمللی مخابرات در 17 می 1865 تأسیس شد و 153 سال از عمر آن میگذرد. این اتحادیه دارای تشکیلات جهانی است که 568 عضو بخشی و 143 عضو دارد و در حال حاضر دارای 193 عضو دولتی - شرکتی است و مسئولیت تدوین مقررات، استانداردسازی، هماهنگی و توسعه مخابرات بینالمللی را به عهده دارد. از اختیارات عالیه این اتحادیه سازماندهی اجلاسهای تامالاختیاراست. ساماندهی موضوعات و مسائل اداری مربوطه بهوسیله دبیرخانه عمومی و دفاتر مربوطه انجام میگیرد و اجلاسهای جهانی مخابرات ضمن تعیین راهبردها، تصمیمات مقتضی اتخاذ مینمایند.

اتحادیه بینالمللی مخابرات ازنقطهنظر ساختار وظیفهای به سه بخش تقسیم گردیده است: 1. استانداردسازی مخابرات؛ 2. ارتباطات رادیویی؛ 3. توسعه مخابرات. هر بخش از طریق یک دفتر، بهوسیله یک مدیر هدایت میشود و دارای گروه مشورتی است که با سازمانهای مخابراتی، گروههای مطالعاتی و اعضای آی.تی.یو در ارتباط است.[1] در حقیقت به دلیل جایگاه قانونگذاری سازمان ملل متحد و امکان عملیاتی کردن راهکارها توسط بخشهای گوناگون این سازمان، اتحادیه بینالمللی مخابرات جایگاه ویژهای در پیادهسازی قواعد مدنظر صهیونیزم بینالملل در بخشهای گوناگون فضای مجازی دارد.

از دیگر زیرمجموعههای سازمان ملل متحد، اجلاس جهانی جامعه اطلاعاتی است. این نهاد از توسعهدهندگان اینترنت با مدیریت صهیونیزم بینالملل است. وظیفه نهایی این اجلاس، اجرایی کردن اصل ثابت وزارت خارجه آمریکا موسوم به «آزادی اطلاعات و ارتباطات» است. این اجلاس با برگزاری جلسات در ژنو و تونس کار خود را آغاز، و سیاستهای استکبار جهانی را برای اجرا به کشورهای گوناگون دیکته میکند. درواقع قواعد اینترنت در کشورها ازجمله ایران، مطابق خواست این نهاد چیده میشود و نه دستوراتی که از جانب نهادهای مسئول در کشورمان ارائهشده است. لازم به ذکر است کمیتهای برای پیگیری اهداف اجلاس جهانی جامعه اطلاعاتی (WSIS) در وزارت ارتباطات و فناوری اطلاعات تشکیلشده است. هادی شهریار شاهحسینی دبیر همایش آمادهسازی ملی برای اجلاس سران جامعه اطلاعاتی بابیان اینکه کشور ما در راستای بسیاری از اهدافی که در اجلاس جهانی سران جامعه اطلاعاتی مطرح میشود، گام برداشته است، گفت: هدف اصلی اجلاس جهانی جامعه اطلاعاتی که در سالهای 2003 و 2005 م به ترتیب در ژنو و تونس برگزار شد، همواره توسعه فناوری اطلاعات در کشورها بوده است. شاهحسینی در پایان تصریح کرد: با توجه به اینکه در سال 2015، اجلاس جهانی جامعه اطلاعاتی در کشور هندوستان برگزار میشود، اجلاسهایی نیز بهصورت میاندوره هرساله برگزار خواهد شد تا موضوعات اجلاس 2015 را پیگیری کند. عضو هیئتعلمی دانشگاه علم و صنعت درباره بخشی از اهداف WSIS یادآور شد: ارتباط رسانی به روستاها، متصل کردن مراکز تحقیقاتی و دانشگاهی و مراکز علمی در تمامی سطوح، تضمین دسترسی تمام مردم به اطلاعات، دانش و رسانه بهعنوان بخشی از این اهداف است. وی بیان کرد: طرح ICT روستایی ازجمله طرحها و اهدافی است که نیازمند تصویرسازی درست و گزارشهای کامل از آن چیزی است که در کشور رویداده است و باید در آن حضور یابیم و به آن اهمیت بدهیم.[2]

یکی از مهمترین زیرمجموعههای اجلاس جهانی جامعه اطلاعاتی، انجمن راهبری اینترنت Internet Governance Forum (IGF) است که در سال 2006 م شکل گرفت و گردهماییهای آن بهطور سالانه برگزار میشود. این انجمن بر اساس درخواست مندرج در بند 72 از برنامه اقدام اجلاس سران جامع اطلاعاتی در تونس (2005) ایجاد شد. در این بند از دبیر کل سازمان ملل متحد خواستهشده تا فرایندی باز را در سال 2006 بهمنظور گرد هم آمدن ذینفعان اینترنت پایهریزی نماید. عمدهترین وظیفه فُرم راهبری اینترنت عبارت است از: بحث در خصوص سیاستهای مرتبط با اِلِمانهای اصلی حاکمیت اینترنت بهمنظور تقویت پایداری، ثبات، امنیت و توسعه اینترنت.[3]

[1]. برگرفته از: تارنمای وزارت ارتباطات و فناوری اطلاعات: diat.ict.gov.ir

[2]. www.irannsr.org، کد خبر: 1899، تاریخ 15/12/90

[3]. برگرفته از تارنمای مرکز مدیریت توسعه ملی اینترنت به آدرس: 195.146.59.37

مبانی مقام معظم رهبری درباره رسانه

مبانی مقام معظم رهبری درباره رسانه مبانی امام خمینی(ره) درباره رسانه

مبانی امام خمینی(ره) درباره رسانه